IoT-сфера продолжает активно развиваться. Сейчас буквально все можно подключить к Сети, от холодильников до 3D принтеров и кардиостимуляторов. Далеко не все подключенные системы оснащаются надежной защитой, поэтому взлом большинства устройств — это дело времени. Взломать можно буквально все. Причем взлом постепенно становится не только угрозой для виртуальных систем, при помощи кибератак можно уничтожать вполне реальные физические объекты. Речь идет, в частности, об электростанциях или других промышленных объектах. Взломщики, кроме того, научились управлять робомобилями или «цифровыми ассистентами» в электромобилях Tesla.

IoT-сфера продолжает активно развиваться. Сейчас буквально все можно подключить к Сети, от холодильников до 3D принтеров и кардиостимуляторов. Далеко не все подключенные системы оснащаются надежной защитой, поэтому взлом большинства устройств — это дело времени. Взломать можно буквально все. Причем взлом постепенно становится не только угрозой для виртуальных систем, при помощи кибератак можно уничтожать вполне реальные физические объекты. Речь идет, в частности, об электростанциях или других промышленных объектах. Взломщики, кроме того, научились управлять робомобилями или «цифровыми ассистентами» в электромобилях Tesla.

На днях появилась информация о еще одном типе взлома: злоумышленники могут влиять на процесс печати на 3D-принтере, для того, чтобы запустить производство дефектных компонентов.

Специалисты по кибербезопасности из Университета имени Давида Бен-Гуриона в Негеве при содействии специалистов из Университета Южной Алабамы и Сингапурского университета технологий и дизайна разработали метод взлома 3D-принтеров, позволяющий удаленно вносить правки в печатаемые детали или влиять на процесс печати непосредственно в ходе работы принтера. Правки почти незаметны, но они впоследствии приводят к разрушению самой детали уже в процессе ее эксплуатации.

Исследование получило название “dr0wned – Cyber-Physical Attack with Additive Manufacturing”. В этой работе описан процесс взлома ПК с подключенным к нему 3D принтером. В ходе атаки специалисты получили доступ к файлам моделей деталей пропеллера дрона, которые затем печатались на 3D-принтере. И всего через две минуты полета квадрокоптер падал на землю с большой высоты в результате запланированного разрушения лопастей пропеллера.

В эксперименте падение произошло в момент достижения дроном максимальной высоты. При падении аппарат получил значительные повреждения. В частности, поврежден один из моторов, уничтожена полностью камера, треснул корпус дрона.

Для получения доступа к компьютеру с подключенным 3D-принтером авторы работы использовали уязвимость в WinRAR, которая позволяет скрывать имя и расширение сжатого файла. Разработчики создали вредоносный исполняемый файл, воспользовавшись фреймворком Metassploit. Вредоносный файл был замаскирован под обычный документ в формате PDF. Жертва получила сообщение электронной почты, открыла архив и запустила «документ». После запуска файла израильские специалисты получили полный доступ к компьютеру «жертвы».

На компьютере были обнаружены .STL-файлы, представляющие собой готовые модели пропеллеров коптера. Один из файлов модели пропеллера коптера был изменен таким образом, чтобы сделать деталь более уязвимой к физическим воздействиям. В ходе эксперимента использовался программный пакет SolidWork. После модификации измененный файл был сохранен на компьютере жертвы вместо файла модели пропеллера с нормальными характеристиками.

В ходе полевых испытаний исследователи выяснили, что пропеллеры могут выдержать полет коптера в течение нескольких минут. При росте нагрузки измененный пропеллер ломается, что и приводит к аварии дрона.

Эта проблема важнее, чем может показаться. Дело в том, что сейчас 3D-печать все активнее используется в промышленности. При помощи таких систем на заводах и фабриках изготавливают детали корпусов автомобилей и самолетов. Пока еще таких производств — единицы, но со временем их станет больше. И промышленный саботаж может стать гораздо более высокотехнологичным, чем сейчас. Причем в этом случае саботаж проявляется далеко не сразу, последствия атаки отложены во времени.

Коптер с тремя нормальными пропеллерами и одним дефектным

Специалисты из Университета имени Давида Бен-Гуриона в Негеве впервые продемонстрировали «непрямую многоэтапную киберфизическую атаку». С ее помощью авторы работы смогли изменять размер и положение печатаемых деталей. По мнению этих специалистов, атака может заключаться как в изменении спецификаций деталей, то есть редактировании файлов, так и в непосредственном изменении самого процесса производства «на лету». Даже незначительные изменения могут привести к важным последствиям. Изменения толщины, длины, ширины деталей могут быть критическими во многих случаях.

На рисунке изображен пропеллер коптера, модифицированный в ходе кибератаки

Участники проекта заявили, что несмотря на то, что вся работа носит экспериментальных характер и в ходе атаки был взломан частный 3D-принтер, похожие атаки можно совершать в отношении промышленных систем, которые создают детали для критических важных в производстве систем. «Для того, чтобы защитить общество и национальные интересы, необходимо найти решение этой проблемы и внедрить его, что усилит устойчивость систем 3D-печати к взломам и вмешательству извне», — завили разработчики.

Решение проблемы

Одним словом, речь идет об атаке на предприятия, которые используют 3D принтеры для создания деталей или их частей с целью изменения конфигурации производимых элементов. К примеру, это может быть винт коптера, части корпуса автомобиля, детали станка и многое другое. Исследование ученых получило название “dr0wned – Cyber-Physical Attack with Additive Manufacturing”. В его ходе специалисты получили доступ к файлм моделей деталей пропеллера дрона, изменили параметры модели, изготовили детали и запустили дрон. В итоге винт разрушался в полете и коптер падал с большой высоты.

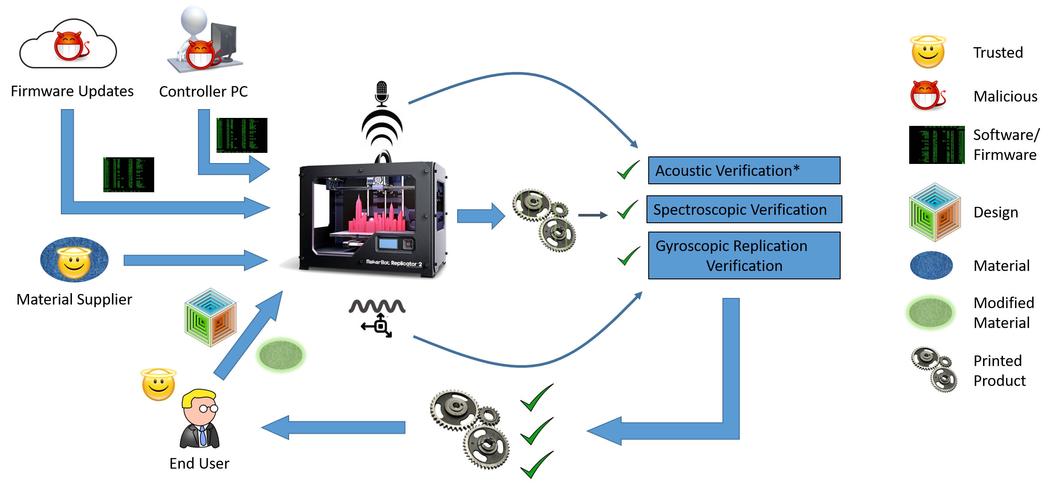

Понятно, что это была лишь демонстрация возможности атаки, которая могла быть гораздо масштабнее, если бы речь шла о реальном производстве. Только сейчас, спустя почти год, специалисты из другой команды нашли способ, который поможет противостоять теоретическому взломщику 3D-принтеров. Результаты этого проекта были представлены в Ванкувере, на мероприятии USENIX Security Symposium.

В числе прочих методов отслеживания возможной порчи деталей, которые печатаются на 3D-принтере — анализ звуков работы устройства, слежение за движением манипулятора, плюс впрыскивание микрочастиц золота в исходный материал для того, чтобы убедиться, что все идет по плану.

В документе описывается, как исследователи проверяли свои предположения на практике. Изначально были закуплены три принтера — Lulzbot Taz 6, Lulzbot Mini и Orion Delta. После этого «взломщики» изменили прошивку систем, заставив устройства печатать детали с дефектами. В некоторых случаях (да что там — в большинстве) по детали сложно было судить о ее качестве и соответствию изначальному чертежу. Но все эти детали были дефектными и испортились бы очень быстро в процессе эксплуатации.

Ученые задумались о возможности использования программного обеспечения вроде файерволов и антивирусов. Но и оно не является панацеей, поскольку уязвимости нулевого дня и прочие сюрпризы никто не отменял. Поэтому было решено разработать иной способ защиты устройств и создаваемых ими деталей.

Этот способ состоит из трех этапов. На первом этапе принтер изготавливает деталь по корректному чертежу. Звуки работы устройства записываются и сохраняются в качестве эталона. Впоследствии будут записываться и звуки других принтеров этой же модели, которые работают над созданием той же детали. Если есть значительные расхождения в каком-либо случае, деталь и принтер тщательно проверяются.

Второй этап схож с первым — в этом случае ведется отслеживание движений эталонного принтера. Если движения других принтеров этой же модели отличаются от стандарта при изготовлении той же детали, то все тщательно проверяется.

Наконец, в ходе третьего этапа работы, описанного в документе, в процессе изготовления детали в исходный материал вводятся микрочастицы золота. Они вводятся не хаотично, а в определенное время, так что частичка занимает определенное место в детали. В дальнейшем все детали проверяются на предмет корректности расположения золота. Если все в пределах нормы — ок, деталь можно использовать. Но для верности компьютер анализирует запись звука работы принтера и его движения. Все три этапа проходят проверку? Деталь отправляется к месту использования.

Понятно, что опасность взлома 3D принтеров наиболее актуальна в отношении промышленных систем, а не домашних устройств. Да, если взломают домашнюю систему, то это будет неприятно для владельца, но решить проблему можно будет относительно быстро. А вот со взломом промышленных устройств все не так однозначно. Как уже говорилось выше, могут пострадать сложные и дорогие устройства, которые изготавливаются при помощи принтеров, не говоря уже о людях.

«Представьте, что над изготовлением определенного рода объектов работает целая фабрика 3D принтеров. У них нет никакого способа узнать, есть ли дефекты в деталях, дефекты, которые нельзя увидеть невооруженным глазом. Результат может быть плачевным, причем никто не поймет, откуда взялась проблема», — говорится в заявлении авторов проекта. Метод, предложенный учеными, можно использовать и для определения возможного брака, неспровоцированного человеком.

Понравилась статья? Тогда поддержите нас, поделитесь с друзьями и заглядывайте по рекламным ссылкам!